Als ik dit soort berichten lees, dan maak ik me altijd zorgen en vraag mij dan af, doe ik het wel goed ?

Ik heb zeer beperkte kennis van alle mogelijke Server instellingen van OpenVPN m.n. ciphers.

Nu gebruik ik dus niet de VPN Server van de NAS, maak gebruik van de VPN Server van m'n ASUS RT-N66U met Asuswrt-Merlin.

M.b.t. de instellingen van de VPN Server, heb ik in feite, alles default staan, omdat ik altijd zeg, heb je er geen verstand van, kom er dan ook niet an dus, de instelling voor "Encryption cipher" staat bij mij op "Default" tja.....wat is dan Default...... en wijzigt dat dan steeds.

Eerlijk gezegd, geen idee, zou misschien ook beter gevraagd kunnen worden op het Asuswrt Forum, maar goed, probeer het toch eerst hier.

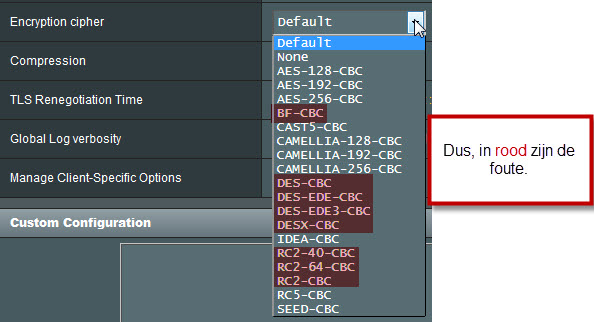

Heb dus nu (pas) gekeken naar de "Encryption cipher" mogelijkheden en begrijp in iedergeval dat je dus niet moet kiezen voor:

Nu komt de vraag, welke dan wel.......is zo'n keuze b.v. ook afhankelijk van de Client, b.v. heb je meer CPU power nodig bij b.v. AES-256 dan bij AES-128 ?

Je snapt het al, ik heb er totaal geen verstand van dus, ben ik nu op zoek naar de beste instelling

Ook v.w.b. de Clients, voor Windows gebruik ik dus gewoon

DE OpenVPN echter, voor Android gebruik ik

OpenVPN for Android omdat ik de App overzichtelijker vind dan die van

OpenVPN maar, dat is persoonlijk.

Echter, daar komt dan nog een vraag, is het nu beter om toch DE OpenVPN op Android te gebruiken of het alternatief.

Kortom, door jou bericht maak ik mij (meer) zorgen of overdrijf ik nu wat.